路由器口令与连接安全(一)

发布:admin | 发布时间: 2010年5月14日系统管理员和信息安防专家们都知道:每天都有几十种新的安防漏洞被人们发现。从浩如烟海的因特网里把有安防漏洞的系统都找出来可以说没有任何可能,更不用说为它们都打好补丁了;而这正是攻击者所依仗的。攻击者可以利用种种踩点技术去发现有攻击价值的潜在目标、收集有关这些潜在目标的情报,再利用这些情报去突破对象的安全防线。路由器和交换机最为网络的接入设备,负责网络的运转和转发服务,很多管理员对待他们往往没有服务器的优待,它们的安全也随时可能受到攻击。同服务器安全管理一样,管理口令和管理途径都存在着威胁。

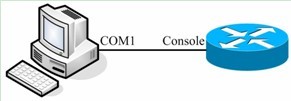

提示:对于一台路由器交换设备,可以通过远程终端、本地终端、Web、TFTP服务器、虚拟终端、SSH的方式对其进行配置。在网络设备加固工作是,最好用本地终端的方式,即通过PC机的超级终端和交换机的Console口进行配置,如图1所示。这是因为在安全加固中要避免外界的干扰。通过本地终端连接路由器,可以防止管理员因为操作不当后,被拒绝登录到网络设备。

图1 用Console口本地管理

一.口令管理策略

网络设备的访问口令分为端口登录口令、特权用户口令。使用端口登录口令可以登录到路由器,一般只能查看部分信息,而使用特权用户口令登录可以使用全部的查看、配置和管理命令。特权用户口令是登录路由器后进入特权模式的专用口令,不能用于端口登录,应避免两个口令相同。

创建网络设备的访问口令时应注意:口令的长度是1到25个任意字符;口令的首字符不能是数字;口令中的空格将被忽略,但所与首字符的后面的空格不被忽略。

黑客利用暴力破解攻击(字典攻击)可以猜出一些常用的单词组合,建议使用强壮的字母组合,强口令策略具有以下特点:

◆最少7至10个字符

◆混合大小写字母和数字组合

◆至少出现一个非字母字符(!@#$%)

◆不要使用常用名词单词

◆可以采用随机口令生成工具

Cisco IOS 12.3(1)和之后的版本允许管理员配置路由器的最小长度,使用security password 配置命令。这个命令不但消除了一些管理员由于测试出现的密码,如lab、cisco等。同时,一旦启用security password 命令,将影响新创建的口令。

security password的语法如下,注意length是指定配置口令的最小长度:

security password min-length length

1.Enable Secret口令

在网络设备初始化(出厂或重新配置)中,都会出现配置enable和enable secret口令配置对话框。

enable口令用来进入enable模式,但只是为了兼容Cisco IOS软件的老版本。enable口令是采用名文的形式存在,黑客可以利用截听工具获取其信息。如果试图将enable密码设置成和enable secret口令相同的值,系统将提示出错信息。

enable sercret口令使用基于MD5加密的单项散列算法来处理网络设备配置文件中的口令。enable sercret的优先级高于enable口令,但要注意,虽然MD5算法是一种不可逆的算法,可是它仍然无法避免暴力字典攻击。

Router# show running-config

!hostname Router

!no logging console

enable secret 5 $1$ptmj$vRErS/tehv55JjaqFMzTB/

!

2.配置控制台口令

缺省情况下,利用Console口控制台登录路由器是不需要口令的。尽管可以通过控制台登录的用户大多是可靠的,但也应配置相应的口令,防止内部物理入侵的可能。

Router(config)# line console 0

Router(config-line)# login

Router(config-line)# password CantGessMeVTY

需要注意的是,口令是以明文的方式显示的(未加密)。名文显示的口令是一个很大的威胁,攻击者可以获得对EXEC级别的访问控制。如果要改变这一状况可以采用本文后面提到的service password-encryption命令消减这一漏洞。

3.限制vty用户访问

网络设备支持多个Telnet会话,都是借助逻辑的vty连接来服务的。可以利用line vty 0 99命令替代line vty 0 4,将Telnet的会话数增加到100个。

可以利用如下命令设置vty访问密码,但需要注意的是,即使用户通过了vty密码,也要再通过enabele secret密码的验证。

Router(config)# line vty 0 4

Router(config-line)# login

Router(config-line)# password CantGessMeVTY

Router(config-line)# transport input telnet (仅接受telnet协议连接)

如果不为网络设备enable密码的话,就不能通过vty访问网络设备。但这是一种误导,如果只是设置了enable密码,那么所有的vty连接都可以进入EXEC模式,所以必须启用enabele secret密码。放弃enable密码吧。

4.配置AUX口令

默认情况下,一些路由器是不启用AUX接口的,如果需要配置AUX接口提供远程拨号连接,必须启用用户密码。操作步骤如下:

步骤 命令 目的

1 Router(config)#line aux 0 进入AUX接口模式

2 Router(config-line)#modem inout 允许此链路上的Modem呼叫

3 Router(config-line)#speed 9600 设置线速

4 Router(config-line)#transport input all 允许所以协议适用此链路

5 Router(config-line)#flowcontrol hardware 启用RTS/CTS流控制

6 Router(config-line)#login 使用步骤7中的口令登录

7 Router(config-line)#password CantGessMeVTY 配置口令

5.启用加密口令

除了enable secret口令之外,所有上述口令都是明文保存在网络配置中的,使用show running-config命令就可以看到它们。

service password-encryption命令可以将所有的口令都进行加密处理。service password-encryption采用vigenere加密,在配置文件中用数字7来表示。

注意,service password-encryption口令的破解方法在很多网站上都已经提供出来,所以其安全性也值得怀疑。

Router(config) # service password-encryption

Router # show running-config

enable password 7 06020026144A061E

!

line con 0

password 7 0956F57A109A

!

line vty 0 4

password 7 034A18F366A0

!

line aux 0

password 7 7A4F5192306A

6.关闭口令恢复机制

默认情况下,网络设备都以利用启动期间break方式进入到ROMMON模式,进行口令恢复操作的。这就存在一个安全隐患,任何人只要靠近网络设备,就可以通过控制台端口进入到ROMMON模式,然后重新设定enable secret口令。no service password-recovery密令可以消除这类威胁。

下面是启动no service password-recovery的过程和影响:

Router(config)# no service password-recovery

WARNING:

Executing this command will disable password recovery mechanism. Do not execute this command without another plan for password recovery.

Are you sure you want to continue? [yes/no]: yes

Router(config)#

文章如转载,请注明转载自:http://www.5iadmin.com/post/598.html

- 相关文章:

用闲置小U盘变身最强大路由器 (2010-3-26 18:2:11)

由渗透扫描到实施路由器跳板攻击 (2010-3-9 9:44:15)

路由器也玩多操作系统 (2010-1-29 14:55:34)

详解cisco路由入侵艺术 (2010-1-26 15:1:10)

发表评论

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。